Le groupe de cybercriminels appelé OldGremlin est à l’origine de plusieurs campagnes de ransomware depuis un an et demi.

OldGremlim, également connu sous le nom de TinyScouts, est un groupe cybercriminel aux cibles essentiellement financières qui a commencé ses actes en 2020.

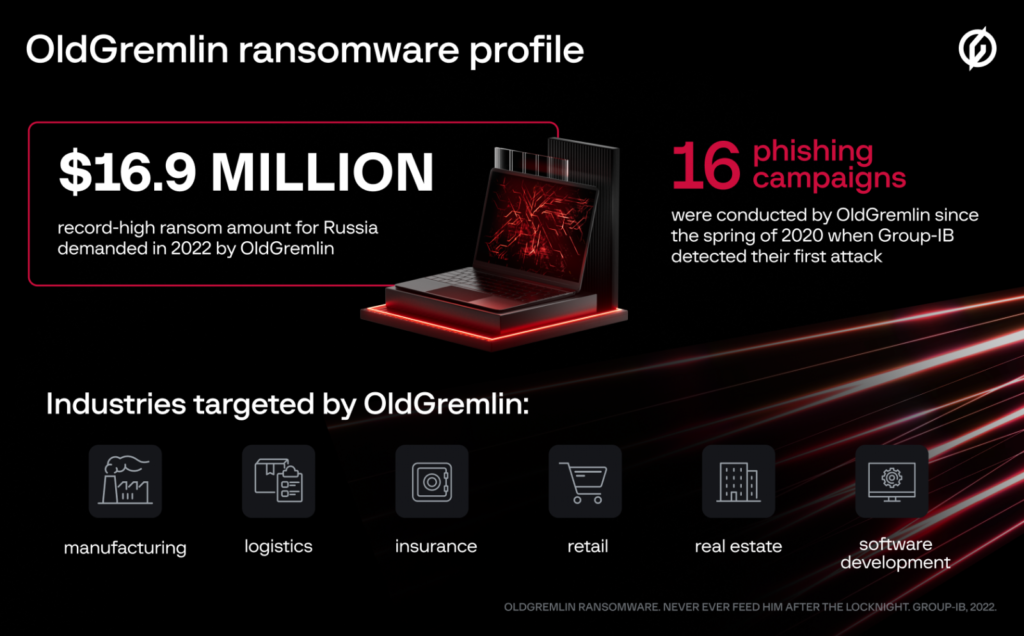

Dès lors, le groupe a revendiqué plus de 15 campagnes de cyberattaques dont la demande de rançon maximale a atteint le chiffre record de 16,9 millions de dollars cette année.

Cela est souvent dû au fait que les criminels étudient leurs victimes en profondeur et adaptent la demande de rançon au niveau financier de l’entité ciblée.

La recherche a été menée par la société de sécurité informatique « Group-IB ».

L’entreprise a partagé un rapport sur les ransomwares dans les années 2021/2022.

Le rapport souligne que la cible de ces cybercriminels sont les entreprises de logistique, d’assurance, de développement et les banques.

Autre constatation notable, la quasi-totalité des cibles sont centralisées dans des entreprises russes, ce qu’elles ont en commun avec d’autres cybercriminels comme Dharma, Crylock et Thanos.

Attaque de OldGremlin

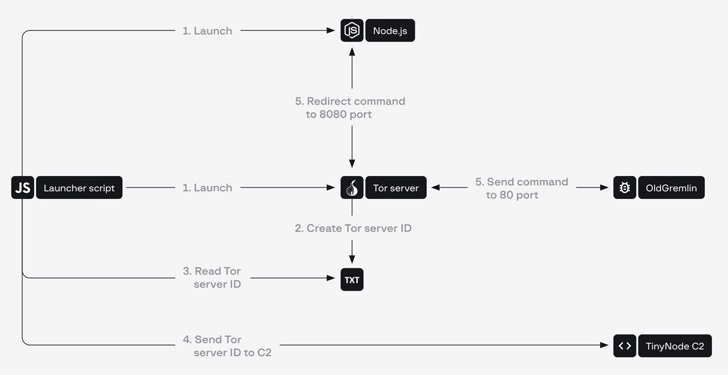

L’attaque commence généralement par la diffusion d’e-mails usurpant l’identité d’entités importantes et incitant au téléchargement de fichiers frauduleux. Ils élèvent ensuite les privilèges sur les machines infectées en exploitant les vulnérabilités de Cobalt Strike ou les failles de Cisco AnyConnect. Finallement, il y a une phase de collecte de données sur une grande période de temps, généralement autour des 50 jours.

Les principaux fichiers qui composent l’attaque sont les suivants :

- TinyLink : Faux fichier de téléchargement.

- TinyPosh : script PoerShell pour la collecte et le transfert d’informations sensibles.

- TinyNode : Backdoor avec interpréteur Node.js agissant comme C2.

- TinyFluff : Successeur de TinyNode qui agit comme C2.

- TinyShell : Script pour l’élimination des données.

- TinyCrypt : script de cryptage basé sur .NET.

Bien que, comme indiqué plus haut, ils touchent principalement les entités russes, les chercheurs en sécurité signalent qu’il s’agit d’une action purement tactique et que l’expansion à d’autres périmètres pourrait avoir lieu à tout moment.

On constate également que la cible principale est souvent les machines Windows, mais c’est purement technique, car c’est sur ce système que tourne le plus grand nombre de machines. Les cybercriminels ont développé une version de TinyCrypt écrite en GO qui affecte les machines avec des environnements Linux.

Plus d’information:

https://www.group-ib.com/media-center/press-releases/oldgremlin-2022/

https://www.group-ib.com/resources/threat-research/ransomware-2022.html

Laisser un commentaire