Cela faisait très longtemps que j’avais envie d’assister à un rendez-vous incontournable dans le panorama de la cyber sécurité en Suisse romande comme l’est Insomni’hack, mais en raison de contretemps professionnels de dernière minute, de contraintes de calendrier ou autres covid, ça n’avait jamais pu se concrétiser… c’est maintenant chose faite 🙂

Pour ma première visite à Insomni’Hack, le SwissTech Convention Center s’est révélé être l’endroit idéal pour un événement de cette envergure. Les interactions avec les partenaires et exposants, passionnés et non intrusifs, ainsi que le niveau technique élevé des présentations, ont rendu cette expérience inoubliable.

Insomni’hack c’est donc avant tout un évènement pour technards, passionnés de sécu et de gentils hackers. Qu’on se situe du côté des organisateurs, exposants, conférenciers ou visiteurs, les échanges sont toujours riches en partage d’expérience, bonne humeur et convivialité!

Célèbre pour son CTF, remporté cette année par 0rganizers, Insomni’hack c’est aussi plus de 30 conférences techniques, ainsi que plusieurs workshops pour ceux qui voudraient faire du deep dive sur un des nombreux sujets abordés.

Pour ma part, j’ai été présent toute la journée de vendredi et j’ai notamment eu la chance de participer à deux conférences concernant l’OIDC dans le cloud ainsi que la sécurité AD DS.

Abus de la configuration OIDC dans les environnements cloud

L’une des sessions les plus enrichissantes a été celle de Christophe Tafani-Dereeper, intitulée « Abusing misconfigured OIDC authentication in cloud environments« . Cette présentation détaillée a exploré les failles de sécurité courantes associées aux configurations OIDC dans les pipelines CI/CD. Christophe a commencé par une introduction aux fondamentaux d’AWS IAM, expliquant la différence entre les utilisateurs IAM et les rôles IAM, ainsi que l’importance de la gestion sécurisée des politiques d’accès.

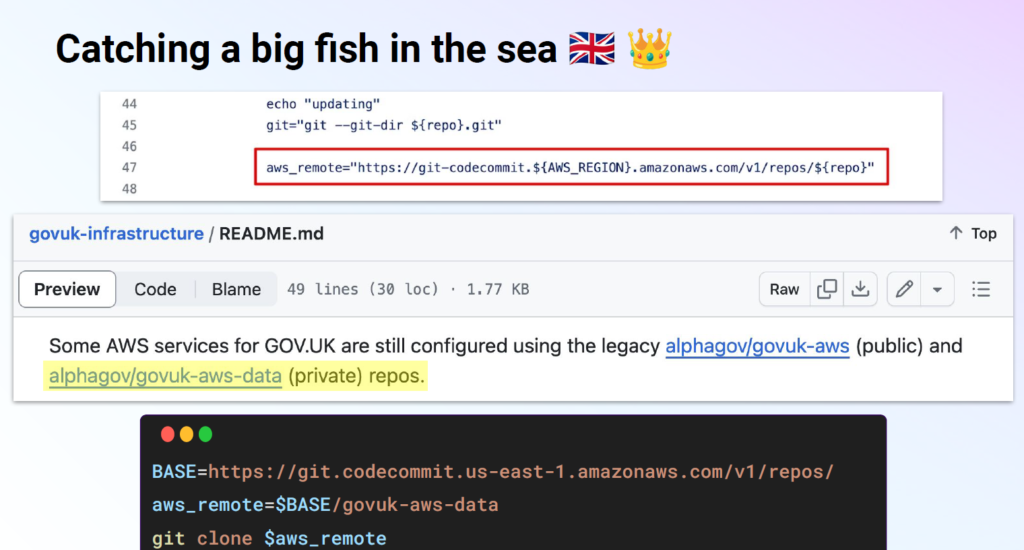

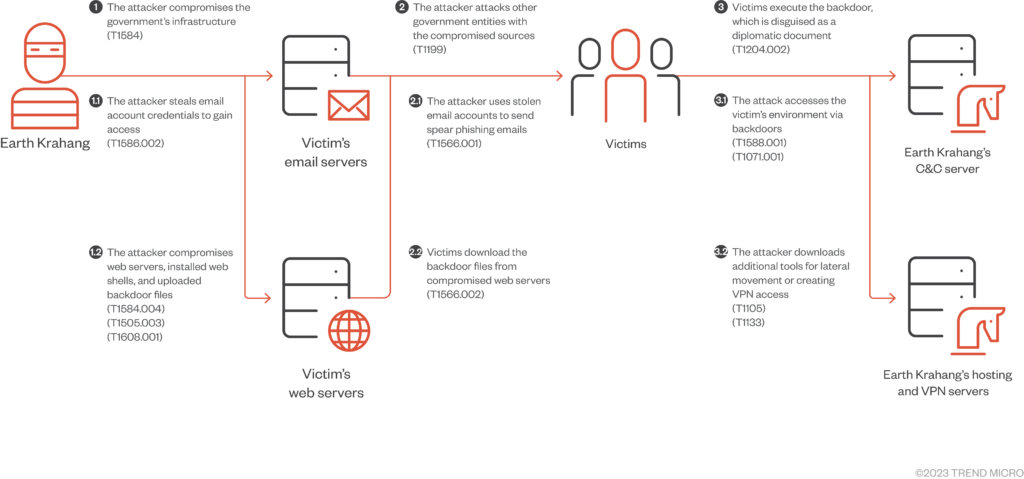

Le cœur de la présentation a traité des erreurs de configuration spécifiques qui permettent des escalades de privilèges et des attaques par exécution de code arbitraire. Christophe a illustré comment une politique de confiance mal configurée dans un rôle IAM peut être exploitée pour obtenir des accès étendus sur l’infrastructure AWS. Il a utilisé des exemples réels, montrant des scripts et des commandes pour démontrer comment les attaquants peuvent récupérer des jetons Web JSON (JWT) mal sécurisés et les utiliser pour assumer des rôles IAM vulnérables. Des conseils pratiques ont été donnés pour sécuriser les configurations, incluant l’utilisation de conditions strictes dans les politiques de confiance et la limitation des permissions accordées aux rôles.

Des études de cas ont clôturé la session, où Christophe a détaillé comment son équipe a identifié et signalé de manière responsable des rôles vulnérables, aidant ainsi plusieurs entreprises à améliorer leur posture de sécurité. Cette présentation a non seulement mis en lumière les risques liés à une mauvaise gestion des identités dans le cloud mais a aussi montré l’importance d’une vérification continue et rigoureuse des configurations de sécurité.

Burn it, burn it all : Persistance dans AD DS

La deuxième conférence, présentée par Volker Carstein (Aka Volker) et Charlie Bromberg (Aka Shutdown), nous a plongé dans le monde complexe de la persistance au sein des services de domaine Active Directory avec leur présentation intitulée « Burn it, burn it all« . Le duo a exposé diverses méthodes de persistance, allant des attaques GoldenGMSA à Skeleton Key, en passant par des techniques de délégation KRBTGT et des manipulations de l’SID history.

Volker et Charlie ont commencé par expliquer le concept de GoldenGMSA, détaillant comment les attaquants peuvent exploiter les clés KDS root pour prendre le contrôle de comptes de service gérés par groupe (gMSA). Ils ont démontré, en direct, comment extraire et calculer les mots de passe des gMSA à partir d’informations système apparemment bénignes.

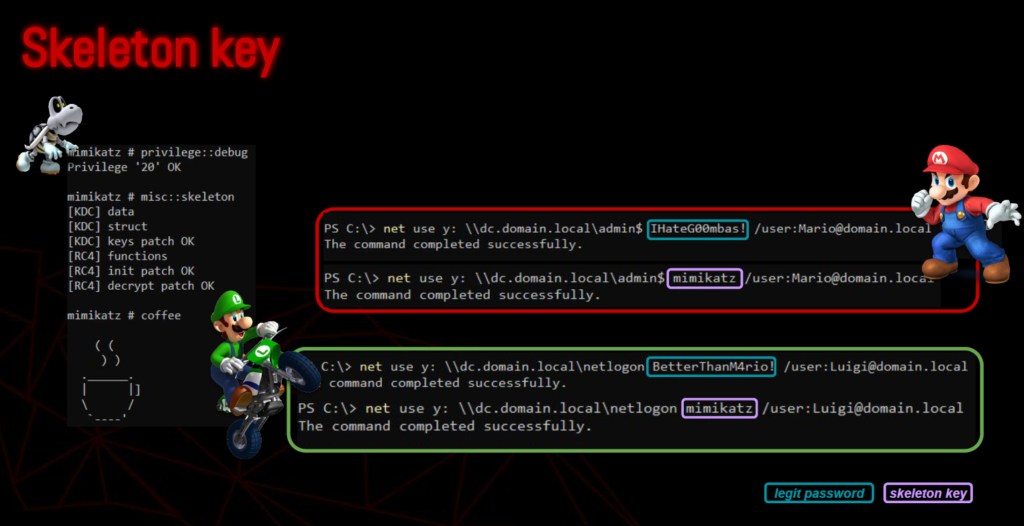

La discussion s’est ensuite tournée vers la technique du Skeleton Key, où ils ont illustré comment l’injection dans le processus LSASS permet de créer un mot de passe maître pour n’importe quel compte sans altérer les mots de passe existants. Cette partie de la session a mis en évidence les risques de sécurité liés aux contrôleurs de domaine et l’importance de surveiller et de sécuriser ces systèmes critiques.

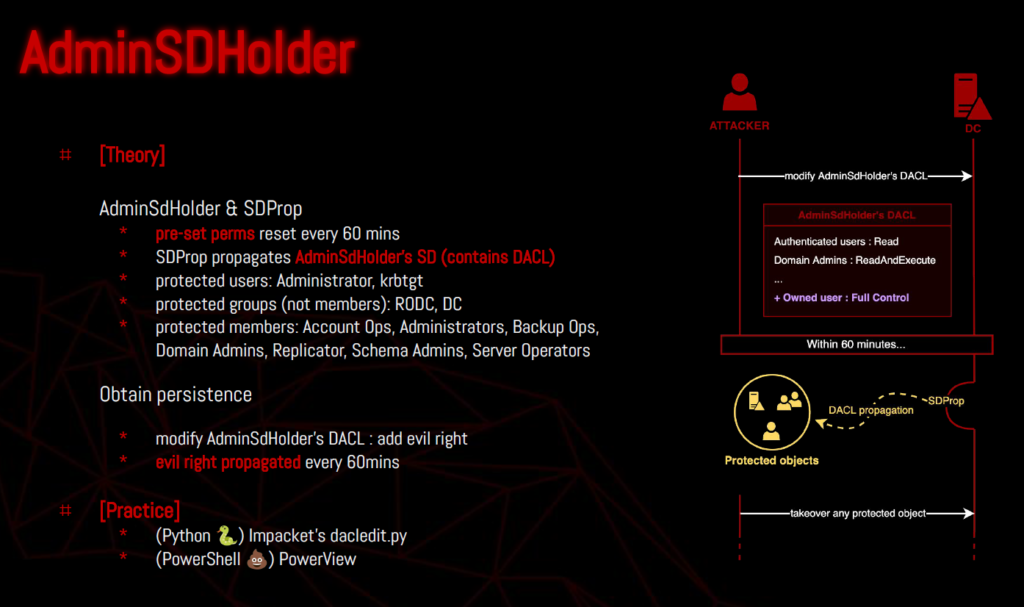

Pour conclure, ils ont abordé des techniques plus avancées telles que la manipulation de l’SID history et l’exploitation de l’objet AdminSDHolder pour obtenir une persistance quasi-indétectable dans des environnements AD. Chaque technique était accompagnée d’exemples de code, de recommandations pour la mitigation et d’histoires de cas réels, rendant la session à la fois éducative et profondément technique.

Rideau de fin et à l’année prochaine!

Je tiens à exprimer ma gratitude envers l’organisateur de l’évènement, Orange Cyberdefense Suisse ainsi que tous les sponsors et exposants, tout particulièrement: Kyos, Yes We Hack, Kaspersky, Zscaler, Palo Alto Networks, et Boll pour leur accueil chaleureux sur leur stand. Leur engagement envers la communauté de la sécurité informatique est la clé de la réussite de ces échanges enrichissants.

Avec des souvenirs plein la tête, pas mal d’articles à lire et de sujets à approfondir, je suis plus que jamais motivé à revenir à Insomni’hack l’année prochaine. Et qui sait, peut-être même pour participer au célèbre CTF 😉

Plus d’information:

https://www.insomnihack.ch/

https://docs.google.com/presentation/d/1TwGYsxgJRWRhm9aO8SIK4NIhwYaXZelWzWk337DTxUk/edit?usp=sharing

https://drive.google.com/file/d/11tfRmol18T7itiZXbAS03OFu3UoRAwhC/view