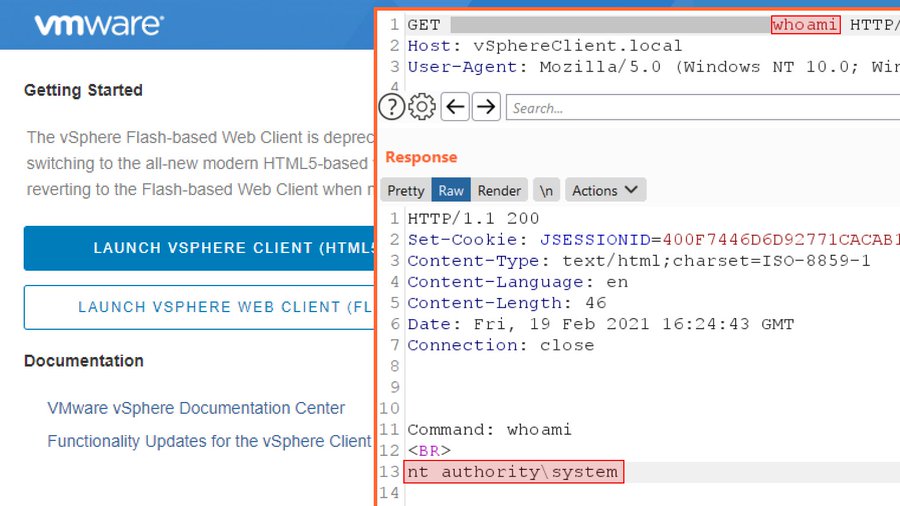

Un autre bug légèrement absurde dans Windows. Il semble que depuis la version 1809 de Windows, une autorisation de lecture de l’utilisateur se soit glissée dans le fichier SAM et les fichiers qui représentent les branches de registre SYSTEM et SECURITY.Qu’est-ce que cela signifie ? Cela signifie que tout utilisateur peut accéder au fichier et obtenir les hachages NTLM des mots de passe. Est-ce sérieux ? Oui, parce que :

- Ce fichier ne doit pas être accessible, uniquement par les administrateurs et le SYSTEM.

- Même si les mots de passe sont cryptés, ils peuvent être craqués. Et sinon, les hachages bruts peuvent être utilisés pour accéder à des sites de réseau, par exemple, en plus d’autres techniques connues où ils peuvent être utilisés comme mots de passe. Même le mot de passe de l’administrateur pourrait être modifié en ne connaissant que le hash.

- Bien qu’un utilisateur ne puisse pas accéder au SAM verrouillé s’il n’est pas administrateur, d’autres techniques peuvent être utilisées pour le contourner et tirer parti de cette autorisation d’écriture erronée. Le plus simple est d’accéder à la copie automatique effectuée par le système de copie d’ombre de Windows.

- Pas seulement avec le SAM. Avec l’accès au SYSTEM et à la SECURITY, il est également possible d’avoir beaucoup de contrôle sur le système.

Microsoft a reconnu la faille avec CVE-2021-36934, et a publié une mesure d’atténuation sous la forme d’une commande qui supprime cette permission et qui doit être exécutée en tant qu’administrateur.

icacls %windir%\system32\config*.* /inheritance:e

Plus d’information:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-36934