Une vulnérabilité a récemment été découverte dans le logiciel vCenter Server de VMWare qui permet à un attaquant d’exécuter du code à distance.

Le logiciel vCenter Server développé par VMWare permet aux administrateurs système de gérer les machines virtuelles et les hôtes utilisés dans les environnements d’entreprise au moyen d’une console unique.

Pour gérer les différents hôtes et machines virtuelles, les administrateurs système utilisent le logiciel vCenter Client, qui est un client web (HTML5) qui effectue des requêtes à l’API fournie par vCenter Server. Pour utiliser le client, il est nécessaire que les administrateurs s’authentifient avec un utilisateur valide sur le système, cependant, la vulnérabilité ne nécessite pas d’authentification pour être exploitée.

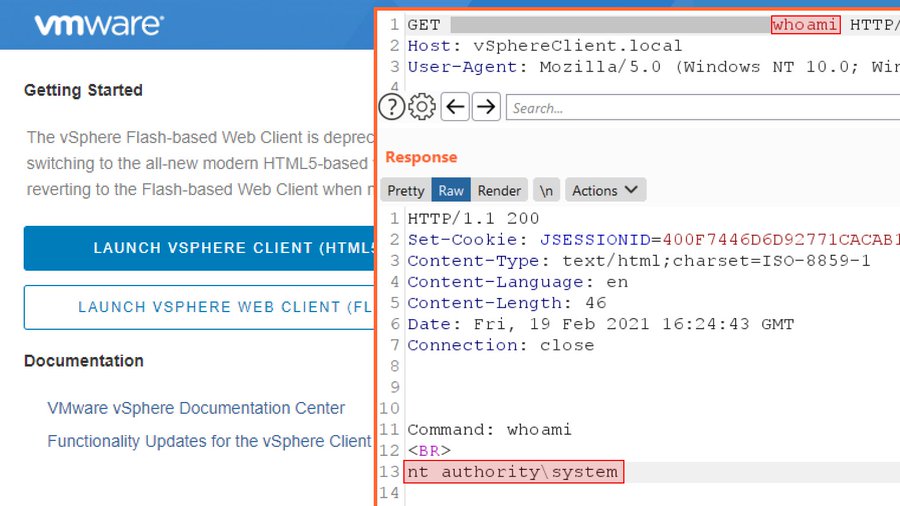

Comme nous pouvons le voir dans le tweet suivant de PT SWARM, en faisant une simple requête HTTP à l’API vCenter, il est possible d’exploiter la vulnérabilité, avec laquelle un attaquant peut exécuter des commandes système et finalement exécuter du code malveillant. En outre, il est possible d’exploiter la vulnérabilité sans configuration spéciale, car le problème se produit également dans les configurations par défaut.

Cette vulnérabilité a déjà été signalée (CVE-2021-21972) et corrigée par WMWare dans la dernière mise à jour qu’ils ont publiée. Il est fortement recommandé de passer à la dernière version de vCenter Server et vCenter Client dès que possible afin de s’assurer qu’aucun attaquant ne puisse exploiter cette vulnérabilité sur vos serveurs.

Plus d’information:

https://www.bleepingcomputer.com/news/security/vmware-fixes-critical-rce-bug-in-all-default-vcenter-installs/

Laisser un commentaire