L’entreprise de produits de sécurité indique que la vulnérabilité a été exploitée dans au moins un incident. Les produits FortiOS, FortiProxy et FortiSwitch manager, pourraient être laissés entre les mains d’un attaquant via des requêtes HTTP ou HTTPS malveillantes.

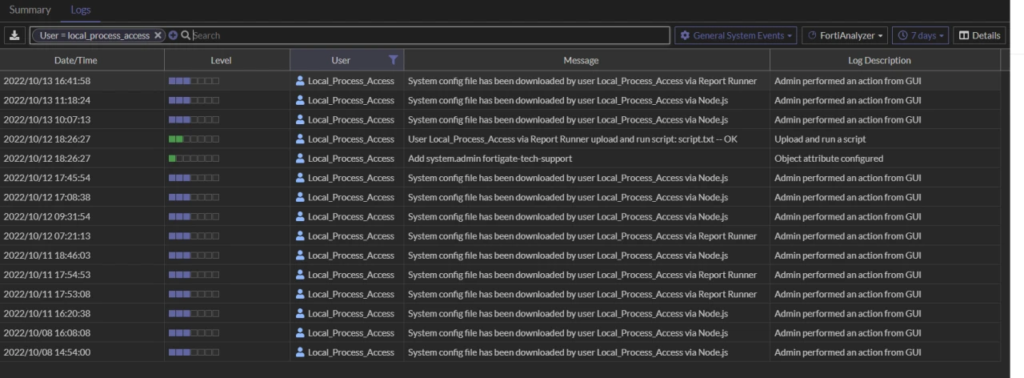

Cette vulnérabilité est classée comme CWE-288, c’est-à-dire qu’elle permet d’accéder à l’interface d’administration des produits affectés par des canaux ne nécessitant pas d’authentification. Pour valider si vous avez été victime d’une attaque, la société recommande de rechercher l’indicateur de compromission :

utilisateur="Local_Process_Access"dans les journaux des appareils vulnérables.

Produits concernés

- FortiOs 7.2.1, 7.2.0, 7.0.6, 7.0.5, 7.0.4, 7.0.3, 7.0.2, 7.0.1, 7.0.0

- FortiProxy 7.2.0, 7.0.6, 7.0.5, 7.0.4, 7.0.3, 7.0.2, 7.0.1, 7.0.0, 7.0.0, 7.0.0

- FortiSwitchManager 7.2.0, 7.0.0

En plus des mises à jour correspondantes de ces produits pour corriger la vulnérabilité, la société a fourni une solution de contournement consistant à désactiver l’accès à l’interface d’administration via HTTP/HTTPS ou à créer une liste blanche des IP pouvant accéder au port correspondant.

La criticité de cette CVE est maximale, avec un score CVSSv3 de 9,6. Depuis le 7 octobre, des rapports ont commencé à circuler selon lesquels Fortinet contactait les administrateurs de ses produits pour qu’ils effectuent une mise à jour vers le nouveau correctif.

Interrogée sur la vulnérabilité, la société a indiqué qu’avant de la rendre publique, elle s’assurait que ses clients en étaient informés et mettaient en œuvre les mesures nécessaires pour éviter les incidents.

Comme indiqué sur twitter, les chercheurs de l’équipe d’attaque Horizon3 ont une preuve de concept prête, obtenue par rétro-ingénierie du patch publié. Cette preuve de concept sera publiée plus tard dans la semaine.

Compte tenu de la gravité de cette vulnérabilité et du type de produits qu’elle affecte, il est de la plus haute importance que les correctifs ou les solutions de contournement proposés par Fortinet soient appliqués immédiatement.

Plus d’information :

https://www.fortiguard.com/psirt/FG-IR-22-377

https://thehackernews.com/2022/10/fortinet-warns-of-active-exploitation.html

https://www.tenable.com/blog/cve-2022-40684-critical-authentication-bypass-in-fortios-and-fortiproxy

https://securityaffairs.co/wordpress/136905/breaking-news/cve-2022-40684-fortinet-products-exploited.html

https://infosecwriteups.com/cve-2022-40684-new-authentication-bypass-affecting-fortigate-and-fortiproxy-c9bd36112949

https://www.bleepingcomputer.com/news/security/fortinet-says-critical-auth-bypass-bug-is-exploited-in-attacks/

https://www.rapid7.com/blog/post/2022/10/07/cve-2022-40684-remote-authentication-bypass-vulnerability-in-fortinet-firewalls-web-proxies/

Laisser un commentaire