Zimbra a publié des mises à jour de sécurité pour corriger une vulnérabilité critique de type « zero-day » qui est activement exploitée dans sa suite de collaboration d’entreprise Zimbra Collaboration (ZCS).

La faille de sécurité, à laquelle a été attribué l’identifiant CVE-2022-41352, est une vulnérabilité de type 0-day qui affecte un composant de la suite Zimbra appelé Amavis (un scanner de logiciels malveillants utilisé dans les serveurs de messagerie Unix), et plus particulièrement l’utilitaire cpio qu’il utilise pour extraire les fichiers. Le score CVSS, qui indique la gravité de cette faille de sécurité, est de 9,8 sur 10.

L’exploitation de cette vulnérabilité pourrait permettre le téléchargement de fichiers arbitraires en raison de l’incapacité de cpio à gérer de manière sécurisée les fichiers non fiables et conduire à un accès inapproprié à tout autre compte utilisateur.

En exploitant cette vulnérabilité, un attaquant peut insérer un shell dans la racine du site web et obtenir l’exécution de code à distance. Pour l’exploiter, il suffit d’envoyer un courriel avec une pièce jointe .TAR, .CPIO ou .RPM spécialement conçue. Lorsqu’Amavis inspecte les pièces jointes, il utilise cpio pour extraire le fichier, ce qui déclenche l’exploit.

Ce problème semble provenir de la vulnérabilité sous-jacente CVE-2015-1197 qui remonte à 2015 et avait été corrigée. Cependant, dans les distributions ultérieures, le patch a été annulé, selon la déclaration de Flashpoint. Pour être exploitée, cette vulnérabilité nécessite une application secondaire qui utilise cpio pour l’extraction de fichiers.

D’autre part, l’entreprise de sécurité Kaspersky a signalé que des groupes inconnus ont activement exploité cette vulnérabilité critique. Les attaques se sont déroulées en deux vagues ; la première, début septembre, a visé principalement des entités gouvernementales en Asie. La deuxième vague d’attaques a été menée fin septembre, avec une portée beaucoup plus large, visant tous les serveurs vulnérables (gouvernementaux, télécommunications, informatiques, etc.) situés dans les pays d’Asie centrale.

Le 7 octobre, une preuve de concept (PoC) pour cette vulnérabilité a été ajoutée à Metasploit, ouvrant la voie à une exploitation massive par des attaquants même de bas niveau.

À cet égard, la société de réponse aux incidents Volexity a identifié environ 1 600 serveurs Zimbra susceptibles d’être compromis à cause de cette vulnérabilité.

Les correctifs de sécurité sont disponibles dans les versions suivantes :

- Zimbra 9.0.0.0 Patch 27

- Zimbra 8.8.15 Patch 34

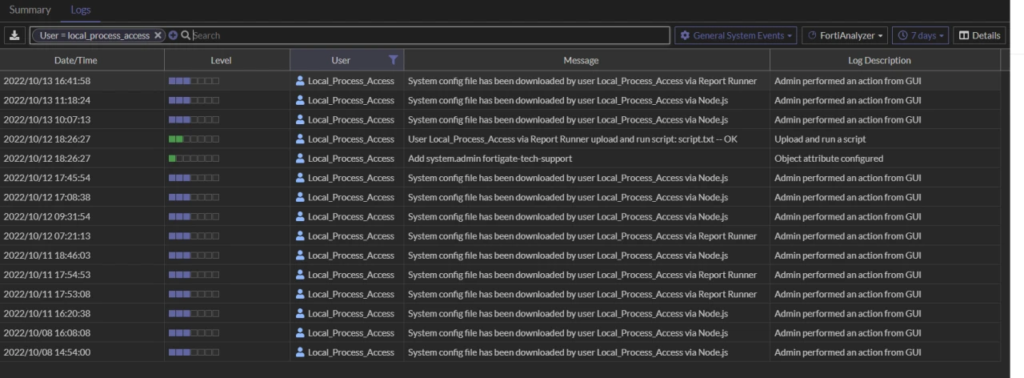

En plus de l’application des correctifs ci-dessus, les administrateurs et les propriétaires de serveurs Zimbra sont encouragés à vérifier les indicateurs de compromission (IOC). Voici les emplacements connus des webshells déployés par des acteurs malveillants qui exploitent actuellement la vulnérabilité CVE-2022-41352 :

/opt/zimbra/jetty/webapps/zimbra/public/.error.jsp

/opt/zimbra/jetty/webapps/zimbra/public/ResourcesVerificaton.jsp

/opt/zimbra/jetty/webapps/webapps/zimbra/public/ResourceVerificaton.jsp

/opt/zimbra/jetty/webapps/zimbra/public/ZimletCore.jsp

/opt/zimbra/jetty/webapps/zimbra/public/searchx.jsp

/opt/zimbra/jetty/webapps/zimbra/public/seachx.jspIl convient de noter que l’exploit Metasploit utilise une chaîne de 4 à 10 caractères aléatoires pour le nom du webshell JSP :

/opt/zimbra/jetty_base/webapps/zimbra/[4-10 caractères aléatoires].jspIl est important de considérer que la suppression du fichier .JSP n’est pas suffisante. L’attaquant aurait pu accéder aux fichiers de configuration, aux mots de passe utilisés dans les comptes d’administration et de service, aux informations confidentielles, déployer et cacher d’autres portes dérobées, etc.

Plus d’information :

https://blog.zimbra.com/2022/10/new-zimbra-patches-9-0-0-patch-27-8-8-15-patch-34/

https://wiki.zimbra.com/wiki/Zimbra_Releases/9.0.0/P27

https://wiki.zimbra.com/wiki/Zimbra_Releases/8.8.15/P34

https://flashpoint.io/blog/zero-day-vulnerability-zimbra-collaboration-cpio/

https://securelist.com/ongoing-exploitation-of-cve-2022-41352-zimbra-0-day/107703/

https://twitter.com/Volexity/status/1580591431197945857