Le monde évolue, et les créateurs de logiciels malveillants n’en font pas moins, au point que l’on parle déjà dans le monde de « Ransomware-as-a-service » (Raas), le moyen qu’ils ont de monétiser leurs activités criminelles. Dans ce cas, Hive Ransomware extorque de l’argent à 1 300 entreprises.

Le modus operandi de cette activité illicite consiste à détourner un ordinateur en exploitant une vulnérabilité, qu’elle soit logicielle ou humaine, puis à exiger une rançon pour débloquer ce détournement si la victime veut que son ordinateur fonctionne à nouveau.

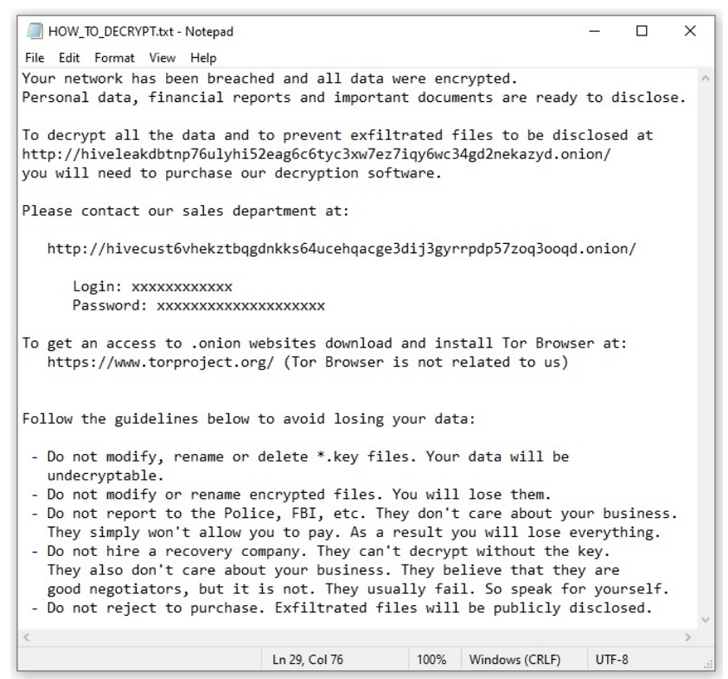

Lorsque la machine est infectée, le logiciel malveillant crée un document dans lequel il guide la victime sur la manière de récupérer sa machine, étape par étape, bien sûr, pour effectuer un paiement. Cela ressemble à ce qui suit:

Aujourd’hui, une attaque a cours dans laquelle Hive Ransomware extorque 1300 entreprises dans le monde entier, collectant 100 millions de dollars rien qu’en novembre 2022. Ces paiements sont totalement illicites.

Selon les services de renseignement américains, la cible de l’attaque n’a pas été filtrée, touchant tout type d’acteur, des entreprises d’infrastructure aux entreprises de soins de la santé, ce qui permet de constater l’ampleur et la criticité de l’attaque.

Le point d’exploitation semble avoir été des failles de sécurité dans le ProxyShell de Microsoft Exchange Server.

En plus de cette faille de sécurité, il existe également des contournements de moteurs antivirus ainsi que certaines mesures de sécurité de Windows.

Selon l’Agence pour la cybersécurité, les infrastructures et la sécurité (CISA), les acteurs qui ont restauré des systèmes sans paiement ont été réinfectés.

Plus d’information:

https://thehackernews.com/2022/11/hive-ransomware-attackers-extorted-100.html

https://www.cisa.gov/uscert/sites/default/files/publications/aa22-321a_joint_csa_stopransomware_hive.pdf

Laisser un commentaire