Il est bien connu que les services de protocole de bureau à distance (RDP) sont largement utilisés par les cybercriminels comme une passerelle pour leurs attaques, à la fois en raison des vulnérabilités existantes dans les systèmes Windows et en raison du manque de robustesse des informations d’identification utilisées par de nombreux utilisateurs et des défenses insuffisantes utilisées dans de nombreuses infrastructures, les laissant exposées à toute attaque par force brute. Malgré cela, des centaines de milliers d’ordinateurs sont toujours exposés à des services RDP non protégés sur Internet.

Il est alarmant de constater la quantité de nouvelles associées aux ransomwares que nous recevons ces derniers mois, la plupart d’entre elles ayant réussi à cause de deux problèmes spécifiques qui se répètent dans presque toutes ces attaques. La première est la négligence et l’ignorance d’un utilisateur qui, par le biais d’une astuce d’ingénierie sociale, finit par télécharger et exécuter un fichier malveillant qui ouvre les portes aux cybercriminels. Cela se fait généralement par le biais d’un email invitant l’utilisateur à accéder à une adresse web ou à ouvrir un fichier joint, en prétendant être un service connu de l’utilisateur. L’autre problème est l’exposition des connexions RDP sur Internet sans les moyens préventifs nécessaires pour éviter les problèmes.

En ce qui concerne les attaques RDP, il existe un moyen très simple de les prévenir que de nombreux administrateurs système semblent oublier, ce qui donne lieu aux problèmes qu’ils déplorent ensuite en matière de ransomware.

En raison de la paresse technologique en matière de cybersécurité de la part des administrateurs et des entreprises, un nouveau groupe de ransomware qui a commencé ses opérations en août 2022 s’est spécialisé précisément dans le chiffrement des cibles Windows dont les services RDP sont exposés. Ce nouveau ransomware est connu sous le nom de VENUS et n’a rien à voir avec le célèbre ransomware VenusLocker écrit en .NET qui fonctionne depuis 2016.

Comment se comporte VENUS ?

Selon l’analyse publiée par BleepingComputer, dès que le malware est exécuté sur l’ordinateur, la première chose qu’il fait est de supprimer les journaux d’événements de Windows et les volumes Shadow Copy. Il désactive également la prévention de l’exécution des commandes (DEP), ce qui s’effectue par la commande suivante sur le système :

wbadmin delete catalog -quiet && vssadmin.exe delete shadows /all /quiet && bcdedit.exe /set {current} nx AlwaysOff && wmic SHADOWCOPY DELETE.Il tente également d’arrêter plusieurs processus système liés aux services de base de données et aux applications Microsoft Office. Les processus suivants ont été détectés dans l’analyse du malware :

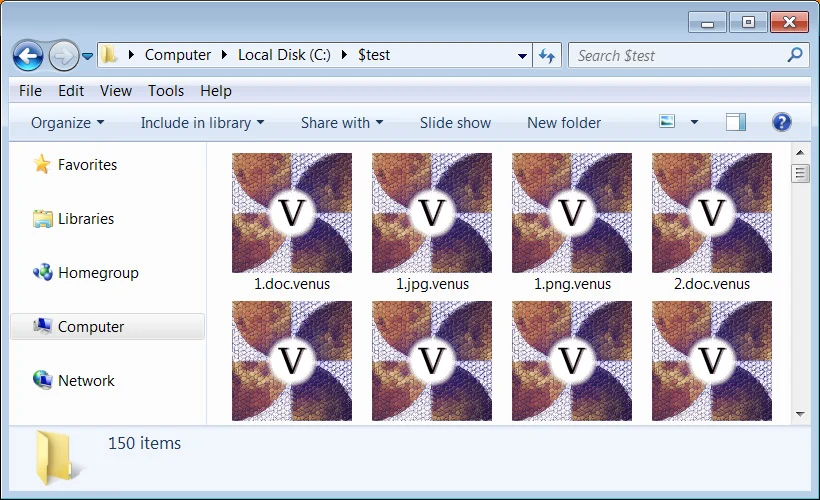

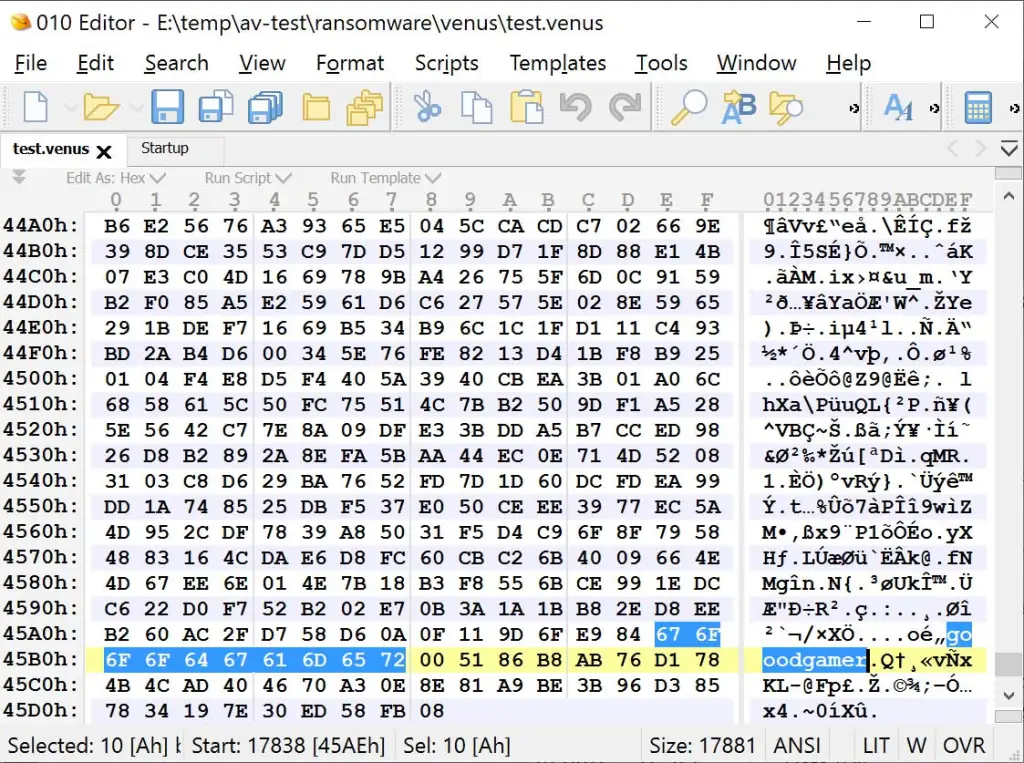

taskkill, msftesql.exe, sqlagent.exe, sqlbrowser.exe, sqlservr.exe, sqlwriter.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, mydesktopqos. exe, agntsvc.exe, isqlplussvc.exe, xfssvccon.exe, mydesktopservice.exe, ocautoupds.exe, agntsvc.exe, agntsvc.exe, agntsvc.exe, agntsvc.exe, encsvc. exe, firefoxconfig.exe, tbirdconfig.exe, ocomm.exe, mysqld.exe, mysqld-nt.exe, mysqld-opt.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, sqlservr.exe, thebat64.exe, thunderbird.exe, winword.exe, wordpad.exeUne fois qu’il commence à chiffrer les fichiers sur l’ordinateur, il ajoute l’extension .venus au nom du fichier, transformant par exemple un fichier appelé « notes.doc » en « notes.doc.venus ». Dans chaque fichier chiffré, le malware ajoute au code du fichier un marqueur avec le texte « goodgamer » et un court morceau de code supplémentaire dont la fonction n’a pas encore été identifiée.

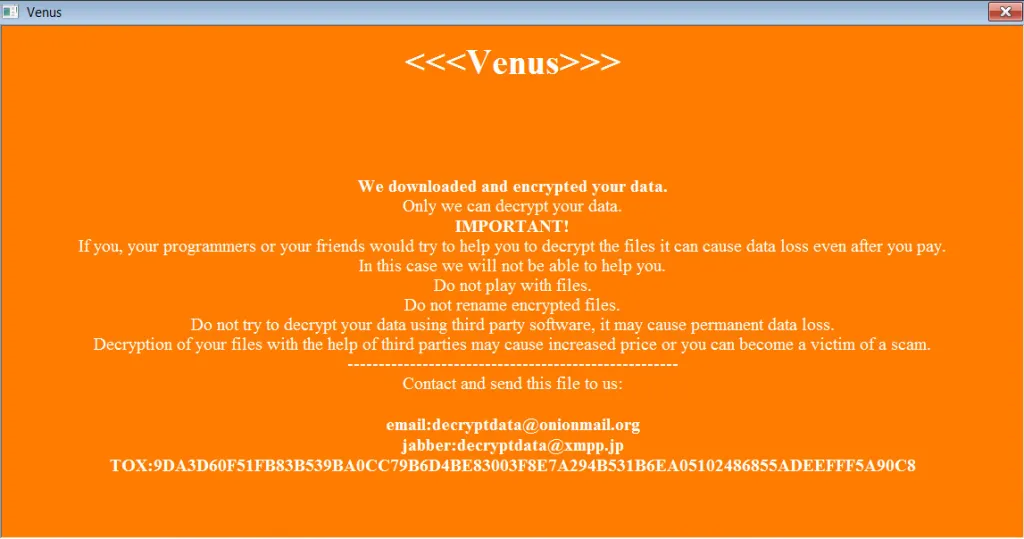

Le même logiciel malveillant crée également une note de rançon au format .hta dans le dossier %Temp% du système, qui est automatiquement exécutée lorsque le ransomware a fini de chiffrer les fichiers de l’ordinateur.

La note de rançon contient une adresse TOX et une adresse électronique qui peuvent être utilisées pour contacter l’attaquant et négocier le paiement de la rançon. À la fin de la note se trouve un texte blob codé en base64 qui est probablement la clé de déchiffrement chiffrée que l’attaquant demandera afin de transmettre l’utilitaire permettant de déchiffrer à la victime après paiement.

Le ransomware VENUS est actuellement très actif et le service d’identification des ransomwares MalwareHunterTeam reçoit quotidiennement des fichiers liés à ce malware.

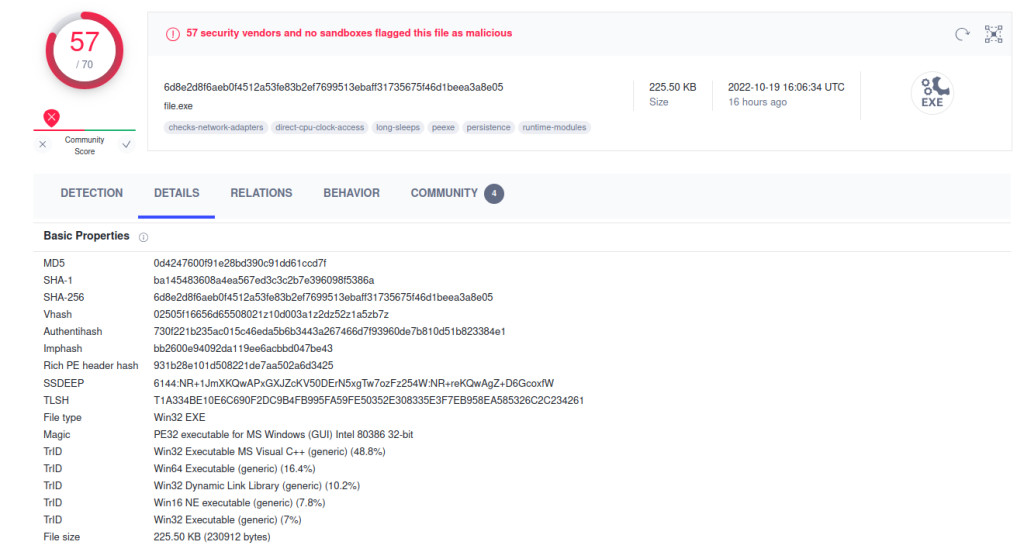

Nous pouvons voir un échantillon en détail dans le service VirusTotal identifié avec le hash:

6d8e2d8f6aeb0f4512a53fe83b2ef7699513ebaff31735675f46d1beea3a8e05 un fichier exécutable Windows (.exe) d’une taille de 225.50Kb.

Le groupe qui exploite ce malware semble cibler les services de bureau à distance exposés publiquement, y compris ceux qui fonctionnent sur des ports TCP non standard. Une croyance largement répandue parmi les administrateurs ayant peu d’expérience en matière de cybersécurité est que s’ils utilisent un port autre que le port RDP standard (port 3389), ils seront à l’abri des scans ou des attaques visant ce service, ce qui n’est pas vrai. Les services d’analyse de périphériques tels que Shodan ont identifié près d’un demi-million d’ordinateurs avec ce service exposé et accessible depuis Internet (y compris les honeypots).

Il est essentiel de protéger ces services derrière un pare-feu et de ne pas les exposer publiquement sur l’internet, et ils ne devraient être accessibles que par un VPN. Il est également important de suivre et d’appliquer les mises à jour des logiciels et des systèmes d’exploitation et les correctifs de sécurité existants afin d’éviter l’exploitation de vulnérabilités connues telles que « Bluekeep » (CVE-2019-0708) ainsi que de maintenir une politique stricte de mots de passe forts (longueur minimale recommandée de 12 caractères, utilisation de majuscules, de minuscules, de chiffres et de symboles).

Sources :

https://www.bleepingcomputer.com/news/security/venus-ransomware-targets-publicly-exposed-remote-desktop-services/

https://www.virustotal.com/gui/file/6d8e2d8f6aeb0f4512a53fe83b2ef7699513ebaff31735675f46d1beea3a8e05/details

https://www.shodan.io/search?query=rdp

https://www.hivesystems.io/blog/are-your-passwords-in-the-green?utm_source=tabletext