Les développeurs du RAT RomCom mènent une nouvelle campagne d’attaque en se faisant passer pour les marques SolarWinds, KeePass et PDF Technologies.

Les cibles de l’opération sont des victimes en Ukraine et dans certains pays anglophones, comme le Royaume-Uni.

« Compte tenu de la géographie des cibles et de la situation géopolitique actuelle, il est peu probable que les développeurs du RomCom RAT soient motivés par la cybercriminalité », indique l’équipe de renseignement sur les menaces de BlackBerry dans une nouvelle analyse.

Ces dernières découvertes interviennent une semaine après la découverte d’une campagne de spear-phishing. Cela visait des entités ukrainiennes dans le but de déployer un RAT.

L’attaquant a également été observé en train d’utiliser des variantes trojanisées de « Advanced IP Scanner » et « pdfFiller » comme droppers pour distribuer le malware.

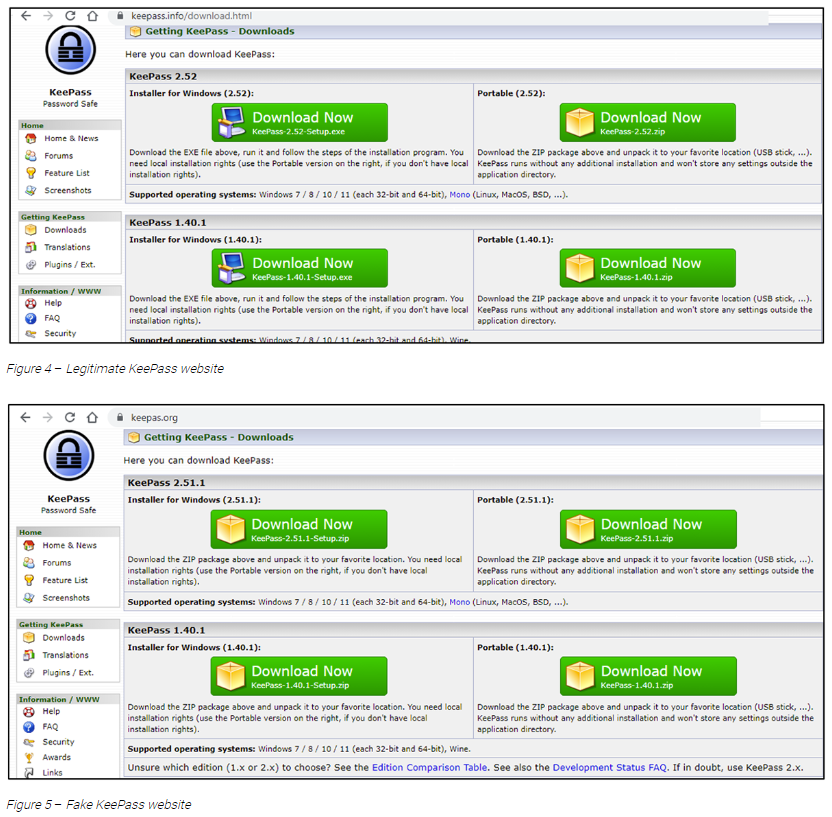

Les derniers développements de la campagne ont impliqué la création de pages de phishing avec un nom de domaine similaire, suivie du téléchargement d’un paquet d’installation de logiciels malveillants. Enfin, des e-mails de phishing sont envoyés à la victime.

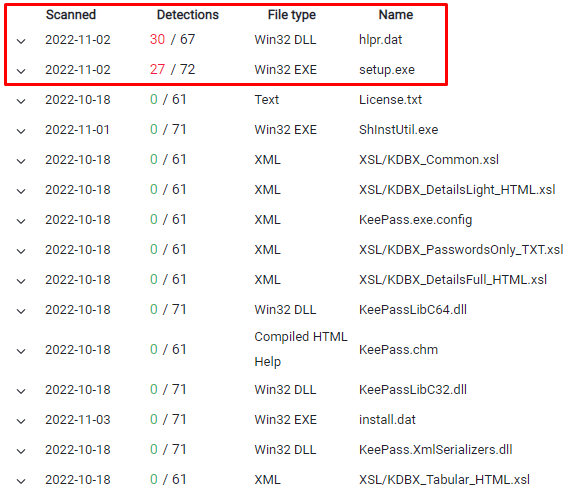

Une fois que le keepass trojanisé est téléchargé, les fichiers suivants sont trouvés.

- Setup.exe: Le fichier qui lance le dropper RomCom RAT : PDB C:\Usersersource123.pdb

- hlpr.dat: Il s’agit d’un dropper RAT de RomCom.

Les attaquants derrière RomCom déploient activement de nouvelles campagnes visant des victimes en Ukraine et des cibles anglophones dans le monde entier. Il est possible que les victimes britanniques soient une nouvelle cible, tandis que l’Ukraine reste le principal centre d’intérêt.

Plus d’information:

https://blogs.blackberry.com/en/2022/11/romcom-spoofing-solarwinds-keepass